Confidentialité, sécurité physique, nous allons vous présenter les détails du Cybersecurity Act : les nouvelles normes de cybersécurité européennes .

L’objectif : anticiper la mise en conformité de vos solutions.

Pour quels produits ?

Déjà en 2018, avec la loi RGPD, un accent a été mis sur la protection des données utilisateurs.

Ainsi, par exemple, tout site internet doit à présent intégrer ces mentions légales et un dispositif de sécurisation des données collectées.

Les défauts de RGPD sont sanctionnés. On peut citer le cas du groupe Carrefour qui a été sanctionné à une amende de plus de 2 Millions d’Euros pour ne pas avoir fourni des informations facilement compréhensibles sur la confidentialité des données, pour avoir envoyé des données à l’étranger et pour avoir refusé de supprimer des informations personnelles.

En 2 ans de la mise en place de la loi RGPD, nous en sommes déjà à plus de 250 Millions d’amendes données en Europe.

Quel lien avec les objets connectés et l’IoT ?

Et bien, le cœur de l’enjeu est la sécurité des données.

Et cela passe par 3 sujets :

- La sécurité personnelle : les informations qui peuvent être recueillies auprès d’utilisateurs.

- La sécurité des produits : que personne ne puisse s’introduire dans les produits et y récupérer les informations sensibles

- Le détournement des produits : l’utilisation d’un produit par un attaquant pour réaliser une attaque, le plus souvent de type déni de service

Des caméras connectées qui peuvent être hackées et donner lieu à de l’espionnage, du harcèlement.

Des dispositifs pour les smart home peuvent être détournés (comme le smart plug Wemo qui donne ensuite accès à tout le réseau des objets connectés de la maison).

Pourquoi les objets connectés sont vulnérables ?

La surface d’attaque

Une solution IoT est souvent composée de briques hardware, firmware, d’une application mobile et/ou d’une plateforme cloud. Autant de briques liées, qui communiquent entre-elles.

Les attaques peuvent donc être concentrées sur chacun de ces éléments mais également cibler la communication entre ces éléments.

En effet, on peut attaquer un bus de communication, du BLE, du Wifi, etc.

C’est cette surface d’attaque étendue qui rend les objets connectés aussi sensibles aux attaques.

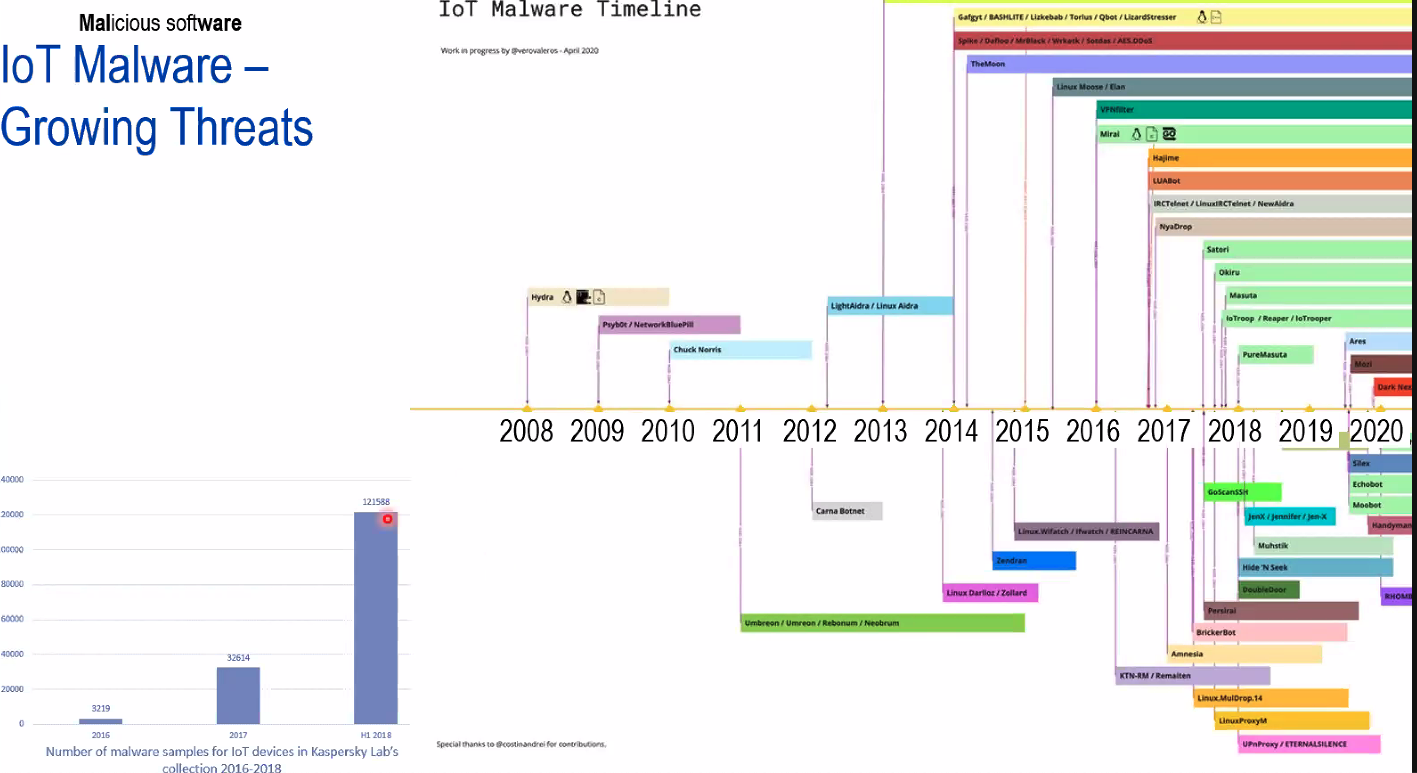

Des attaques de plus en plus fréquentes

Jusqu’à présent il y avait peu de produits IoT donc peu d’attaques.

Comme il y avait peu d’attaques, il y avait peu d’actions liées à la sécurité dans l’IoT.

Jusque là, c’est logique.

Cependant depuis 5 ans, la tendance s’inverse. Il y a plus « d’assets », donc plus d’attaques donc plus de demande de sécurité.

C’est un schéma classique qui se répète dans l’informatique : peu d’utilisation donc peu de sécurité mise en place puis une augmentation de l’utilisation qui engendre un plus grand intérêt pour les pirates

On le voit clairement sur le schéma ci-dessous :

Les gouvernements se penchent sur le sujet d’où l’évolution des normes de cybersécurité comme celle dont nous parlons ci-dessous.

�

Comment protéger ses objets connectés ?

Les principes du NIST et du CIA TRIAD

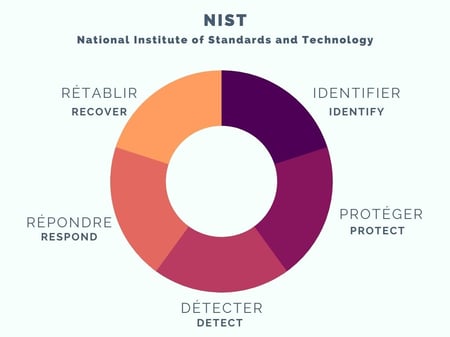

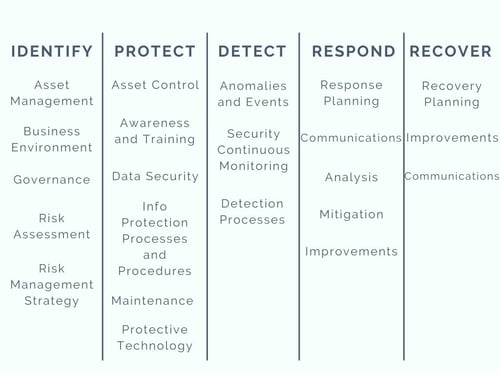

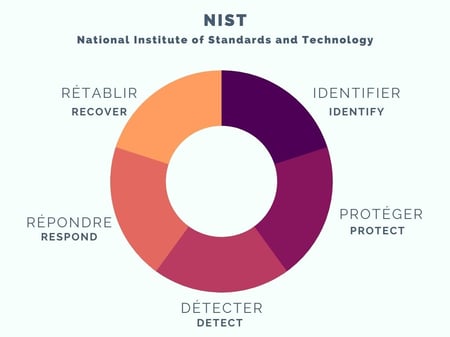

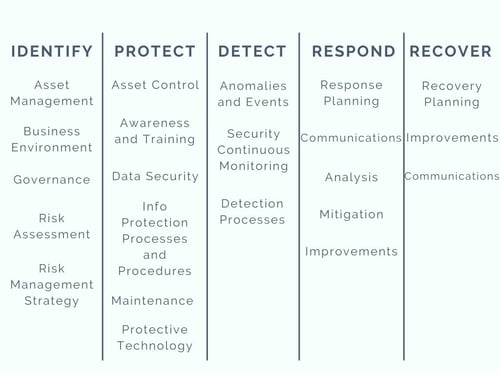

D’après les recommandations du NIST (National Institue of Standards and Technology), la protection de vos objets passent par les 5 étapes suivantes : Identify, Protect, Detect, Respond, Recover.

Ces 5 étapes rassemblent des actions spécifiques détaillées dans le tableau ci-dessous.

Un autre principe pour vous guider est le CIA triad : Confidentiality, Integrity, Availability.

Cette triade vous guide pour protéger votre dispositif. Il doit offrir :

- la sécurité de l’information : les données sensibles ne sont pas accessibles aux demandes non-autorisées.

- l’intégrité de l’information : on ne peut pas venir modifier des communications, des fichiers. Aussi, les données doivent rester fiables et constantes durant l’intégralité du cycle de vie de votre dispositif.

- la disponibilité de l’information : les informations doivent être constamment accessibles pour les parties autorisées

13 actions concrètes pour venir renforcer la sécurité de vos dispositifs

Vous voyez que la cybersécurité de votre produit intelligent est complexe et ne se limite pas à une protection du cloud ou des comptes utilisateurs.

A travers ces conseils, vous retrouvez une approche security by design que nous avons adopté chez Rtone. La sécurité est ainsi intégrée de manière transversale à tous nos métiers, sur l’ensemble du parcours IoT de la conception à l’industrialisation de votre objet.

Nous avons recensé dans cette checklist 13 actions pour renforcer la sécurité de votre produit connecté.

Parmi ces actions, nous détaillons 2 actions incontournables

- Renforcer les mots de passe

- pas de mot de passe universel par défaut

- pas de mot de passe dérivée d’une caractéristique du produit (numéro de série, …)

- fournir à l’utilisateur la possibilité de changer son mot de passe de manière simple (nombre minimum d’étapes)

- Avoir un système qui peut être mis à jour

- prévoir les méthodes de mise à jour le plus en amont possible

- adopter des solutions de mise à jour à distance (OTA)

- vérifier l’intégralité des mise à jour

Intégrer la sécurité sur l’ensemble du parcours de votre produit

Dans cet esprit, il est essentiel d’intégrer ces bonnes pratiques de sécurisation de votre produit à toutes les étapes de son parcours. Dès sa conception (security by design), dans ses usages (déploiement, utilisation, mises à jour) mais aussi dans sa fin de vie.

Il est important que personne ne puisse récupérer des données au moment de la fin de vie de votre produit.

> En savoir plus et lire l’article comment contrer les failles de sécurité

LE PROGRAMME DE CVD

Ce n’est pas très optimiste mais c’est pourtant une réalité :

Il faut partir du prédicat qu’aucune sécurité n’est parfaite et que votre produit contient certainement une vulnérabilité même si vous faites de votre mieux pour l’éviter.

Donc pour aller plus loin dans la protection de vos solutions, vous devriez adopter un programme de CVD (Coordinated Vulnerability Disclosure). Il s’agit d’une plateforme mise à disposition par les concepteurs de solutions IoT (entre autres) pour permettre à des personnes bien intentionnées de remonter des vulnérabilités.

La norme de cybersécurité européenne évoque le CVD comme l’un des points obligatoires pour respecter la norme. |

Les nouvelles normes de cybersécurité

Les standards de cybersécurité

Les réglementations portent sur 3 aspects :

- Les standards de Safety : sécurité électrique, EMC. Par exemple les standards Well established LVD, RD ou encore le standard IEC 60335-1 (pour tout ce qui est produit dans une maison)

- Les standards de Data Privacy : des accords commerciaux sur comment les données seront utilisées comme la GDPR

- Les standards de cybersécurité : pour que personne ne s’introduise dans votre appareil. Par exemple le cybersecurity act, ou l’EN 303645

Le cybersecurity Act

Le 17 avril 2019, le parlement européen a voté le Cybersecurity Act.

L’Europe se lance dans la cybersécurité avec ce premier acte qui va en amener des prochains.

L’organisme ENISA a été chargé de définir la régulation de cybersécurité en Europe

A ce jour en Europe, les standards sont optionnels, non obligatoires. Mais cela devrait changer.

La RED est un standard qui réglemente tous les appareils qui transmettent ou reçoivent sur une fréquente de 0 à 3000 GHz. C’est à dire tous les appareils ayant une fonction radio.

Focus sur 3 articles de cette réglementation en lien avec les objets connectés

Article 3(3)(d) “radio equipment does not harm the network or its functioning nor misuse network resources, thereby causing an unacceptable degradation of service”

« les équipements hertziens ne nuisent pas au réseau ou à son fonctionnement et ne font pas un usage abusif des ressources du réseau, entraînant ainsi une dégradation inacceptable du service ».

Article 3(3)(e) “radio equipment incorporates safeguards to ensure that the personal data and privacy of the user and of the subscriber are protected”

« les équipements radioélectriques comportent des garanties pour assurer la protection des données personnelles et de la vie privée de l’utilisateur et de l’abonné ».

Article 3(3)(f) (+Scope for (f) : devices enable the user to transfer money) “radio equipment supports certain features ensuring protection from fraud”

“les appareils permettent à l’utilisateur de transférer de l’argent) « les équipements hertziens prennent en charge certaines caractéristiques assurant la protection contre la fraude ».

Au bout de 2 ans de période de transition, les articles Article 3(3)(e) et 3(3)(f) seront obligatoires. 6 mois après, l’article Article 3(3)(d) sera obligatoire.

EN 303645 Provisions

Ici nous allons nous concentrer sur le standard Européen ETSI EN 303 645 car c’est un standard récent (2020) et qui regroupe tout les points de sécurité important concernant l’IoT « grand public ».

Il existe d’autres standards offrant un niveau de sécurité plus élevé pour les domaines médicaux ou industriels par exemple.

Le standard EN 303 645 est une base solide pour les fabricants d’objets connectés car il permet la validation d’un niveau de sécurité « basique ». Il a été été développé par de nombreux acteurs tel que des industriels, universitaires et des gouvernements.

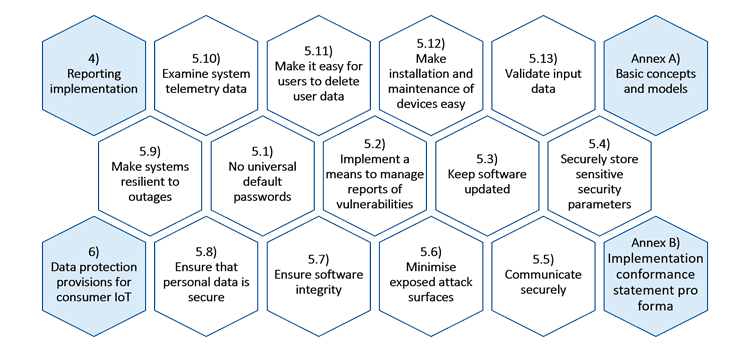

Ce standard aborde 13 dispositions concernant la sécurité et permet l’auto-évaluation du niveau de sécurité d’un produit par son fabricant. Il sera complété par un guide de mise en oeuvre et un méthode de test de conformité d’ici la fin 2021.

Voici les 13 exigences européennes détaillées dans ce schéma.

crédit photo etsi.org

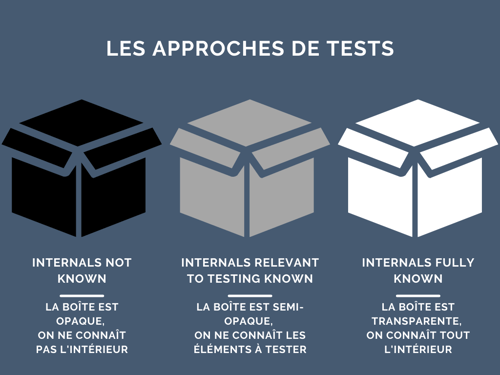

Les approches de test

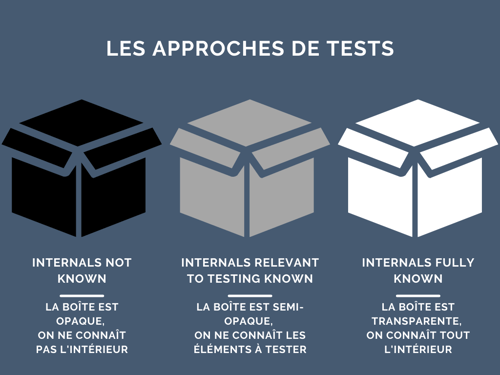

Pour imager la méthode de test du standard européen, prenons l’exemple d’une boîte noire et d’une boîte blanche.

La boîte noire ne donne aucune information.

A l’inverse, la boîte blanche donne accès à toute l’information, le code source, les process.

Le standard européen est dans une approche de test dite “boîte grise”. Le code source n’est pas requis mais vous devez fournir des informations comme :

- l’architecture de votre produit

- la méthode de mise à jour utilisée,

- les rapports de test interne,

- les propriétés des protocoles de communication,

- les informations sur les paramètres critiques

ENVIE D’ALLER PLUS LOIN ?

Le petit plus : le label de cybersécurité

Pour aller plus loin, vous pouvez également entreprendre une démarche de labellisation. Ceci est une démarche volontaire pour obtenir un avantage concurrentiel sur votre marché.

Le gouvernement Finlandais a ainsi créé un label de cybersécurité en Novembre 2019 basé sur le standard EN 303 645.

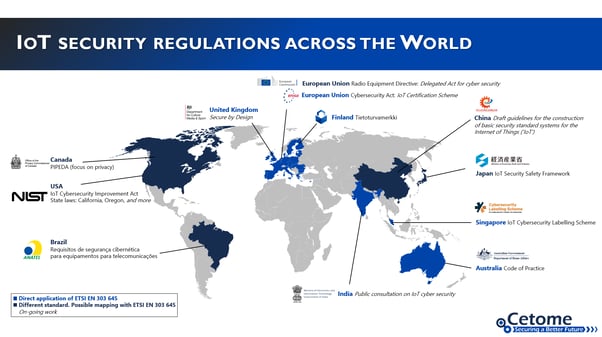

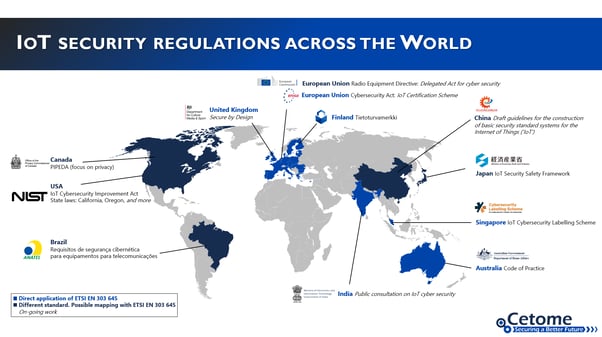

Les normes de Cybersécurité dans le monde

Le cas des US

Les Etats-Unis ont adopté le IoT Cybersecurity Improvement Act en 2020.

Cet acte rend obligatoire pour les agences gouvernementales d’acheter uniquement des appareils répondant au standard NIST 8259

Ce standard sera obligatoire sous 2 ans pour les entreprises gouvernementales pour le moment.

Les normes de Cybersécurité dans le monde

Plusieurs pays ont également mis en place des régulations pour la cybersécurité. Vous retrouvez dans l’image ci-dessous notamment le Canada, l’Australie ou encore le Japon.

Référence : https://github.com/cetome/panorama

Cet article a été enrichit suite à une présentation de TÜV SÜD, expert en Cybersécurité, Data Privacy, test et sécurisation des devices.

Découvrir TÜV SÜD